2023年网络安全比赛--JavaScript安全绕过中职组(超详细)

一、竞赛时间

180分钟 共计3小时

二、竞赛阶段

1.使用渗透机场景kali中工具扫描服务器,将服务器上apache版本号作为flag提交;

2.使用渗透机场景windows7访问服务其场景中的网站(网站路径为IP/javascript),找到网站首页中flag并提交;

3.使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到flag并提交;

4.使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示得到flag并提交;

5.使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到flag并提交;

6.使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到flag并提交;

三、竞赛任务书内容

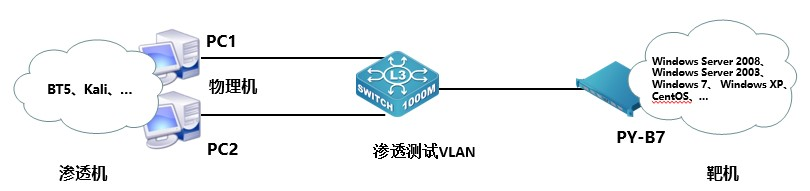

(一)拓扑图

JavaScript安全绕过

任务环境说明:

√服务器场景名称:Server2201(关闭链接)

√服务器场景操作系统:centos5.5

1.使用渗透机场景kali中工具扫描服务器,将服务器上apache版本号作为flag提交;